Risiken erkennen bevor Schaden entsteht

– Vulnerability Management mit der SBOM

Sichern Sie Ihre Software-Lieferkette mit der SBOM:

Mit einer Software Bill of Materials (SBOM) und Vulnerability Management erkennen Sie frühzeitig Schwachstellen und managen proaktiv Risiken.

Stellen Sie sich vor, Sie hören gerade von einer Sicherheitslücke in einer viel benutzten Softwarekomponente, die weltweit viele Anwendungen betreffen könnte. Sie wissen aber nicht, ob diese auch in den von Ihnen benutzen Anwendungen enthalten ist. Also fragen Sie nach, um einen Aktionsplan erstellen zu können.

Gerade wollen Sie loslegen und finden eine Nachricht von einem Ihrer Dienstleister im Postfach.

Zwei seiner Anwendungen sind nicht betroffen, doch zu einer dritten, die auch Sie einsetzen, empfiehlt er ihnen dringend ein bereits bereitgestelltes Update zu installieren.

Wie konnte der Dienstleister so schnell reagieren?

Dank des Einsatzes einer Software Bill of Materials (SBOM) und eines robusten Dependency Trackings konnte der Dienstleister die CVE schon am Vortag identifizieren und die betroffene Komponente proaktiv patchen. So wurden potenzielle Risiken neutralisiert, bevor sie geschäftskritisch werden konnten.

In diesem Beispiel könnte auch Ihre nächste Erfolgsgeschichte liegen

– dank einer SBOM und der conplement AG als Ihr Softwaredienstleister.

Rechtliche Einordnung

Die rechtlichen Rahmenbedingungen für Software Bills of Materials (SBOMs) werden in Deutschland durch Empfehlungen und Richtlinien des Bundesamtes für Sicherheit in der Informationstechnik (BSI) und durch den europäischen Cyber Resilience Act (CRA) beeinflusst.

-

BSI-Richtlinien

Das BSI hat im Rahmen seiner Bemühungen zur Verbesserung der Cyber-Sicherheit Empfehlungen zur Erstellung und Pflege von SBOMs herausgegeben. Diese sind in der Technischen Richtlinie TR-03183-2 zusammengefasst, welche die formalen und technischen Anforderungen an SBOMs enthält. Ziel der Richtlinie ist es, die Sicherheit der Software-Lieferkette zu verbessern, indem Abhängigkeiten von Komponenten Dritter transparent gemacht werden und Hersteller und Anwender bei der Überwachung von Schwachstellen unterstützt werden.

-

Cyber Resilience Act (CRA)

Der CRA, der in Deutschland als Teil der EU-Verordnung drei Jahre nach seiner Verabschiedung, also im Februar 2027, in Kraft tritt, unterstreicht die Bedeutung von SBOMs für die Verbesserung der Cybersicherheit in der EU. Er verpflichtet Hersteller, Softwarekomponenten zu dokumentieren, um sicherzustellen, dass die Produkte keine bekannten Schwachstellen enthalten. Die Anforderungen der CRA an SBOMs stimmen mit den Richtlinien des BSI überein und sind Teil einer größeren Anstrengung zur Standardisierung von Cybersicherheitspraktiken in ganz Europa.

-

Herausforderungen bei der Implementierung

Die Implementierung von SBOMs gemäß den BSI-Richtlinien erfordert erhebliche organisatorische Veränderungen. Unternehmen müssen ihre Softwareentwicklungsprozesse anpassen und multidisziplinäre Teams einrichten, die für die Erstellung und Pflege von SBOMs verantwortlich sind. Dies erfordert die Integration von Wissen aus den Bereichen Compliance, Produktmanagement und Beschaffung, um eine umfassende SBOM-Implementierung sicherzustellen. Als conplement AG betreuen wir bereits zahlreiche Kunden seit Jahren in dieser Thematik und verfügen über die nötige Expertise, um Sie bei der Implementierung zu unterstützen.

Security by Design: Die Rolle der SBOM in der Schwachstellenanalyse und Compliance

Die SBOM sollte idealerweise zusammen mit der Generierung der Software erstellt werden und danach direkt für die Schwachstellenanalyse der Softwarekomponenten verwendet werden. Dies wird oft als Teil des CI/CD-Prozesses (Continuous Integration/Continuous Deployment) implementiert, um sicherzustellen, dass die SBOM aktuell bleibt und alle Änderungen in der Software berücksichtigt werden. Ein wichtiger Aspekt der Implementierung ist es, zu berücksichtigen, dass die SBOM für jede erstellte Version existieren muss, um alle erdenklichen Varianten im Feld tracken zu können. Auf der rechtlichen Seite beschreibt dies der CRA für die Nutzer von Software und weißt darauf hin, wie wichtig es ist zu wissen, dass keine anfälligen Komponenten in den eigenen Produkten enthalten sind, die von Dritten entwickelt wurden.

"...Für die Hersteller ist es besonders wichtig, sich zu vergewissern, dass ihre Produkte keine anfälligen Komponenten enthalten, die von Dritten entwickelt wurden."

Dependency Tracking

Unser Ansatz: Kontinuierliche Analyse und Überwachung der SBOM in Echtzeit

Unser Dependency Tracking basiert auf einem kontinuierlichen Analyseansatz, der es Ihnen ermöglicht, SBOMs (Software Bill of Materials) in Echtzeit zu analysieren. Das System ist darauf ausgelegt, nahtlos in moderne CI/CD-Pipelines integriert zu werden, sodass Sicherheitsprobleme frühzeitig und automatisiert identifiziert werden können. Sie erhalten durchgängige Einblicke in all Ihre Projekte, erkennen schnell, welche Komponenten betroffen sind, und können gezielt reagieren.

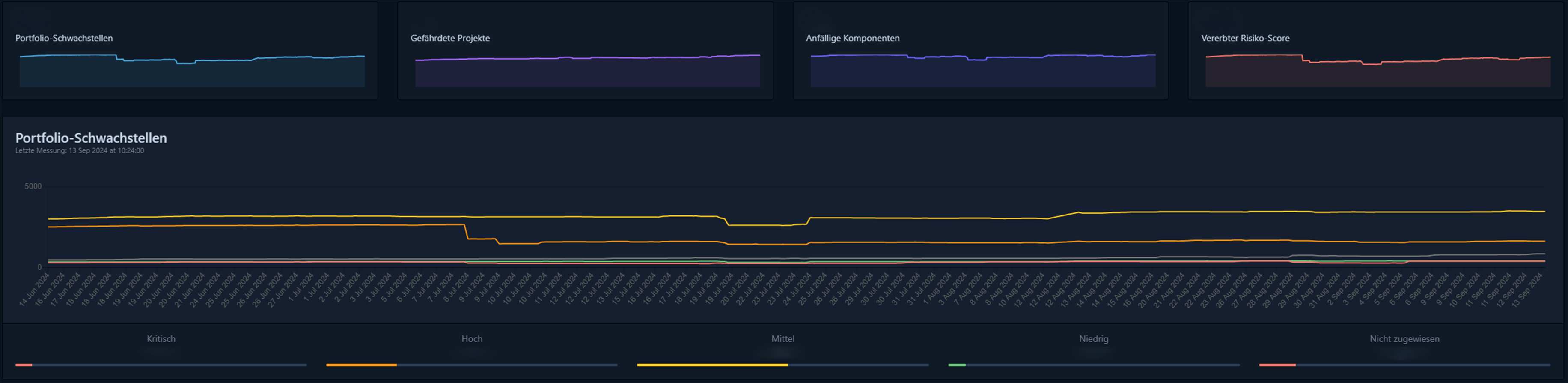

Dependency Tracking Dashboard

Die Vorteile für Ihr Unternehmen

Fortlaufende Integration:

Dank der hohen Geschwindigkeit bei der Analyse von SBOMs eignet sich unsere Plattform ideal für moderne Build Pipelines. Sie bleiben immer einen Schritt voraus und können potenzielle Risiken bereits während des Entwicklungsprozesses erkennen und beheben.

Tiefgreifende Einblicke:

Identifizieren Sie Risiken in allen Ihren Assets und Applikationen. Unsere Plattform bietet Ihnen die Möglichkeit, schnell zu erfassen, welche Komponenten betroffen sind und wo Handlungsbedarf besteht.

Kontinuierliche Transparenz:

Erhalten Sie eine vollständige Inventur Ihrer Softwarekomponenten, die weit über das hinausgeht, was traditionelle Lösungen bieten. Optional können Sie SBOMs auch an andere Akteure in Ihrer Lieferkette weitergeben und so die Sicherheit in Ihrem gesamten Netzwerk erhöhen.

Vollständiger Stack-Überblick:

Von Bibliotheken und Frameworks bis hin zu Betriebssystemen und Hardware - Unser Dependency Tracking bietet Ihnen eine präzise und vollständige Übersicht über alle genutzten Komponenten.

Schnelle Identifizierung und Behebung von Schwachstellen:

Mit der Unterstützung mehrerer Quellen für Schwachstelleninformationen bringt unser Dependency Tracking gefährdete Komponenten ans Licht, sodass Sie umgehend reagieren können.

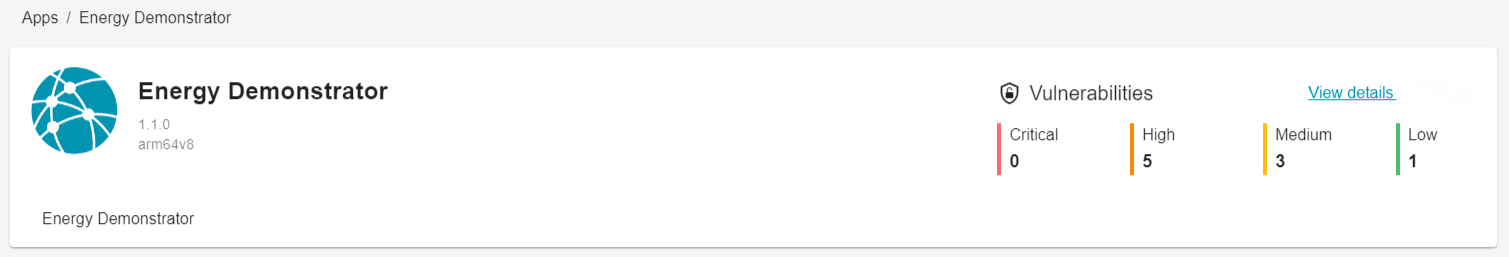

Vulnerability Dashboard in omnect Device Management

Plattform-Features, die den Unterschied machen

Mit der richtigen Plattform für Vulnerability Management lassen sich Probleme schon im Vorfeld vermeiden – und genau hier kommt unser Dependency Tracking ins Spiel, unterstützt durch die Software Bill of Materials (SBOM). Es bietet eine Vielzahl an Funktionen, die für Sie den Unterschied machen: Eine nahtlose Integration in bekannte Schwachstellen-Datenbanken ermöglicht eine proaktive Sicherheitsstrategie. Durch Policy Evaluation wird sichergestellt, dass Ihre Projekte stets den geltenden Sicherheits-, Betriebs- und Lizenzvorgaben entsprechen. Und mit der Impact Analysis können Schwachstellen schnell identifiziert und behoben werden, während Exploit Prediction hilft, Prioritäten basierend auf Vorhersagemodellen zu setzen.

Dank eines effizienten Auditing Workflows behalten Sie stets den Überblick über getroffene Entscheidungen und deren Dokumentation. Die automatische Outdated Version Detection erkennt veraltete Komponenten und unterstützt die Aktualisierung. Mit einem Fullstack Inventory können alle genutzten Komponenten Ihres Portfolios lückenlos verfolgt werden.

Die Plattform erstellt und unterstützt CycloneDX SBOMs – ein OWASP-Standard, der in der BSI-TR-03183-2 explizit genannt wird und bietet durch Vulnerability Aggregation eine konsolidierte Darstellung aller Schwachstellen.

Unser Dependency Tracking erfüllt und übertrifft offizielle Sicherheitsanforderungen wie NIST VDR und CISA VEX und ermöglicht durch automatisierte Benachrichtigungen die reibungslose Integration in gängige Kollaborations-Tools. Enterprise Ready Features wie SSO, Active Directory Unterstützung und eine umfangreiche API zur einfachen Systemintegration machen unser Dependency Tracking zur optimalen Wahl für Unternehmen. Zudem bietet die Plattform Time Series Metrics, um den Verlauf von Risiken und Compliance-Verstößen detailliert nachzuverfolgen. Als Open-Source-Lösung unter der Apache 2.0 Lizenz profitieren Sie außerdem von einer aktiven Community, die die kontinuierliche Weiterentwicklung und Verbesserung der Plattform unterstützt.

Einsatz bei Projekten der conplement AG

Bei der conplement AG setzen wir in allen Kundenprojekten und auch in unseren eigenen Lösungen und Produkten streng auf das Prinzip „Security by Design“. Aus diesem Grund steht die Softwaresicherheit an erster Stelle und wir haben entsprechende Prozesse in unserem Alltag und bei unseren Kunden etabliert. Dienstleistungen in allen Facetten der Softwareentwicklung sowie kundenspezifische Anpassungen, wie beispielsweise eine Synchronisation der Security Findings nach Azure DevOps, optimieren Ihre Prozesse und erhöhen die Softwaresicherheit.

Wir bieten Ihnen im Bereich der Softwaredienstleistung viele Lösungen an. Beginnend bei kleineren Security Betrachtungen bis hin zur Erstellung einer TRA (Threat Risk Assessment) in Zusammenarbeit mit Ihnen. Hier nutzen wir regelmäßig ein eigens entwickeltes Tool, welches sich an den Business Model Canvas anlehnt und eine ganzheitliche Security Betrachtung ermöglicht – unseren Security Canvas. Zusammen mit der Expertise unserer Security Experten erreichen Sie so schnell und punktgenau die für Ihren Anwendungsfall passenden Ergebnisse. Starten auch Sie mit unserem Security Canvas

Bei unseren eigenen Produkten (omnect und twinsphere), wie auch in Kundenprojekten, setzen wir strikt auf die Erstellung einer SBOM, welche automatisch innerhalb des CI/CD (Continuous Integration / Continuous Delivery) Prozesses erstellt und in eine Dependency Tracking Plattform integriert wird. So werden die Entwickler sofort auf Probleme aufmerksam und können schnellstmöglich reagieren und Updates bereitstellen. Den Ansatz "Security by Design" finden Sie auch in omnect Secure OS, unserem sicheren Managed Linux OS, das speziell für Hersteller von Edge-Geräten und Komponentenhersteller entwickelt wurde. Es sorgt für einen kontinuierlichen Betrieb, starke Sicherheit und die Einhaltung relevanter Vorschriften. Das sichere Linux erfüllt die Anforderungen an ein modernes Embedded Linux mit modernster Technologie der conplement AG.

Nehmen Sie jetzt Kontakt auf und lassen Sie uns Ihr

Softwareprojekt erfolgreich umsetzen.

Vereinbaren Sie einen Termin mit Matthias Dietrich, Sales Manager Digital Solutions, um

- gemeinsam Ihre Security Strategie zu betrachten,

- die Erstellung von SBOMS in Ihrem Szenario zu erläutern,

- unser Dependency Tracking in Ihre CI/CD-Pipeline zu integrieren.

Thomas Wahle

Vorstand

Britta Waligora

Vorstand

Christian Günther

Innovation & Portfolio Architect, TOPIC OWNER Digital Twin